Colunistas

-

Apple troca comando de IA — e o recado vai além da Siri

A saída de John Giannandrea do comando direto da área de Inteligência Artificial da Apple não é apenas uma mudança…

Leia mais » -

A cultura da privacidade: por que é essencial para as empresas na era digital?

Vivemos na era digital, e os dados são considerados o “novo petróleo”. Isso significa que os dados se tornaram o…

Leia mais » -

A Era da “IA Agente”

Se você achava que o maior risco da Inteligência Artificial era o ChatGPT escrever um e-mail de phishing convincente, tenho…

Leia mais » -

Dissuasão cibernética: complementar o ciclo clássico para reduzir tentativas e fortalecer a resiliência

Muito temos falado sobre proteger, detectar, responder e recuperar. A proposta aqui é adicionar um componente complementar a esse ciclo:…

Leia mais » -

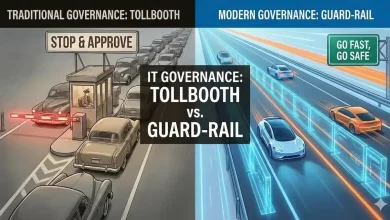

Por que a Governança Moderna Acelera em vez de Frear

Vamos ser honestos: quando um gestor de TI fala a palavra “governança” em uma reunião com times de desenvolvimento ou…

Leia mais » -

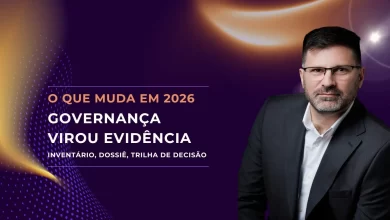

O que muda em 2026: governança virou evidência

Em 2026, quase toda empresa no Brasil “usa IA”. Isso não quer dizer muita coisa. É como dizer que sua…

Leia mais » -

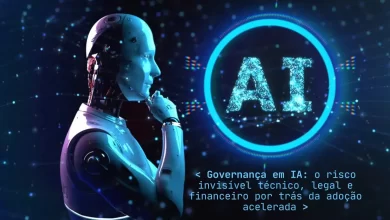

Governança em Inteligência Artificial:

A Inteligência Artificial deixou de ser uma tecnologia experimental e passou a fazer parte do dia a dia das empresas…

Leia mais » -

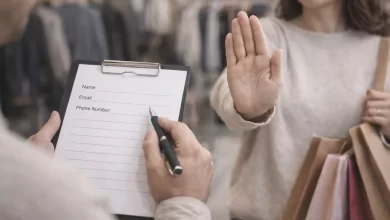

Minas Gerais proíbe exigência de dados pessoais como condição de venda: um reforço local à lógica da LGPD

Em vigor desde 7 de janeiro de 2026, a Lei estadual nº 25.684, de Minas Gerais, traz um recado simples…

Leia mais » -

Quebrando o protocolo: a IA entra em cena e muda para sempre a indústria do entretenimento

Geralmente este espaço é dedicado a dicas de cinema, estreias, análises e reflexões sobre a sétima arte. Mas, desta vez,…

Leia mais » -

Segurança Cibernética no contexto dos Agentes de IA

A inteligência artificial vem transformando as operações empresariais, com o uso de Prompts e perguntas aos sistemas generativos. As próximas…

Leia mais »