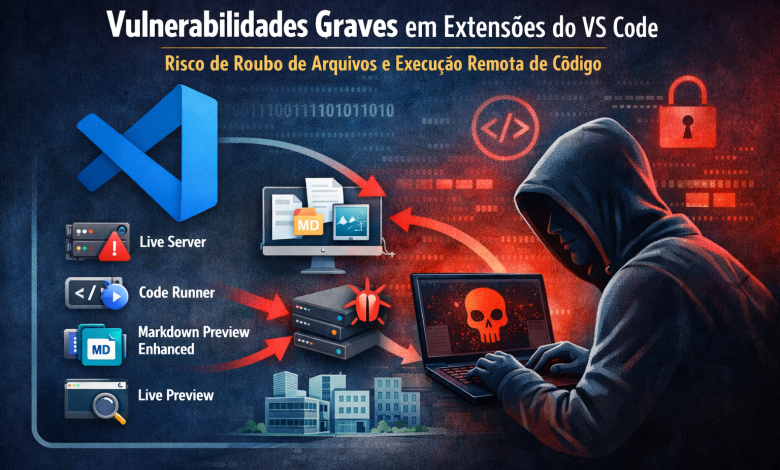

Pesquisadores de segurança divulgaram múltiplas vulnerabilidades críticas em quatro extensões amplamente utilizadas no Microsoft Visual Studio Code (VS Code). Se exploradas, as falhas podem permitir que hackers roubem arquivos locais e executem código remotamente nas máquinas de desenvolvedores.

As extensões afetadas — Live Server, Code Runner, Markdown Preview Enhanced e Microsoft Live Preview — acumulam mais de 125 milhões de instalações. Segundo o relatório técnico, basta uma única extensão maliciosa ou apenas uma vulnerabilidade explorável em um plugin legítimo para que invasores consigam se movimentar lateralmente na rede e comprometer ambientes corporativos inteiros.

Principais vulnerabilidades identificadas

Entre as falhas descobertas, destacam-se:

🔴 CVE-2025-65717 (CVSS 9.1) – Live Server

⚠️ Ainda não corrigida.

A vulnerabilidade permite a exfiltração de arquivos locais. O ataque ocorre quando o desenvolvedor, com a extensão ativa, acessa um site malicioso. Um código JavaScript incorporado à página consegue se comunicar com o servidor HTTP local (localhost:5500), explorar arquivos do sistema e enviá-los para um domínio controlado pelo invasor.

🔴 CVE-2025-65716 (CVSS 8.8) – Markdown Preview Enhanced

⚠️ Ainda não corrigida.

A falha possibilita a execução de JavaScript arbitrário por meio de um arquivo Markdown (.md) malicioso. A exploração pode permitir a enumeração de portas locais e a exfiltração de dados sensíveis.

🟠 CVE-2025-65715 (CVSS 7.8) – Code Runner

⚠️ Ainda não corrigida.

Permite execução arbitrária de código ao induzir a vítima, via phishing ou engenharia social, a alterar o arquivo “settings.json”. A modificação pode habilitar comandos maliciosos dentro do ambiente de desenvolvimento.

🟡 Microsoft Live Preview

Uma vulnerabilidade (sem CVE atribuído) possibilitava acesso a arquivos sensíveis por meio de requisições JavaScript direcionadas ao localhost. A falha foi corrigida silenciosamente pela Microsoft na versão 0.4.16, lançada em setembro de 2025.

Risco ampliado em ambientes corporativos

Extensões do VS Code possuem amplo acesso ao sistema operacional, arquivos locais e serviços internos. Quando excessivamente permissivas, mal configuradas ou vulneráveis, podem permitir que hackers executem código, alterem arquivos críticos e assumam controle total da máquina.

Em ambientes corporativos, o impacto pode ir além do dispositivo comprometido. Uma estação infectada pode servir como ponto de entrada para movimentação lateral, acesso a repositórios privados, segredos de API, credenciais armazenadas localmente e até pipelines de CI/CD.

O cenário reforça o crescimento dos ataques à cadeia de suprimentos (supply chain), que exploram dependências confiáveis dentro de ambientes de desenvolvimento.

Recomendações de segurança para desenvolvedores

Para reduzir os riscos no ambiente de desenvolvimento, especialistas recomendam:

-

Evitar aplicar configurações sugeridas por fontes não confiáveis;

-

Desinstalar ou desabilitar extensões desnecessárias;

-

Manter todas as extensões sempre atualizadas;

-

Restringir conexões de entrada e saída por meio de firewall;

-

Desativar serviços locais (localhost) quando não estiverem em uso.

Manter extensões vulneráveis instaladas representa uma ameaça imediata à postura de segurança da organização. Em muitos casos, pode ser necessário apenas um clique em um link malicioso ou a abertura de um repositório comprometido para que todo o ambiente de desenvolvimento seja afetado.