Pesquisadores em segurança cibernética revelaram os detalhes de uma campanha de phishing sofisticada na qual criminosos digitais se passam por comunicações legítimas do Google, explorando recursos do Google Cloud para o envio de e-mails fraudulentos.

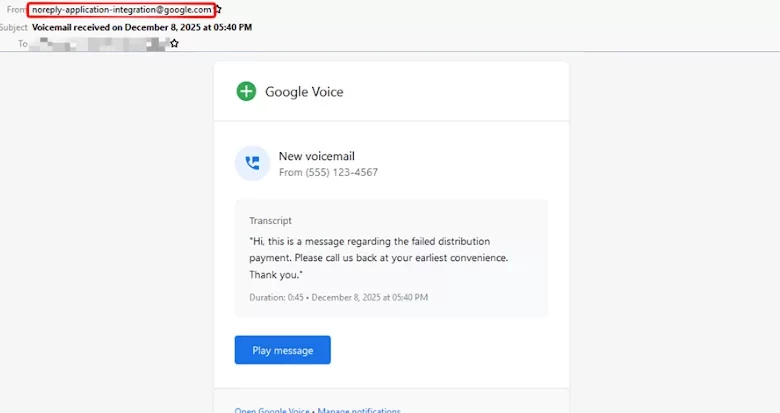

De acordo com a Check Point, os ataques se aproveitam da credibilidade da infraestrutura do Google Cloud para distribuir mensagens a partir de um endereço legítimo (“noreply-application-integration@google[.]com”). Essa abordagem permite que os e-mails contornem filtros tradicionais de segurança e tenham maior probabilidade de alcançar as caixas de entrada das vítimas.

“As mensagens simulam notificações corporativas comuns, como alertas de correio de voz e solicitações de acesso ou permissão a arquivos, o que faz com que pareçam rotineiras e confiáveis aos destinatários”, destacou a empresa de segurança.

Durante um período de 14 dias, em dezembro de 2025, os invasores enviaram 9.394 e-mails de phishing direcionados a cerca de 3.200 organizações. As vítimas estavam distribuídas pelos Estados Unidos, Europa, Canadá, América Latina e região Ásia-Pacífico.

Abuso de recursos legítimos do Google Cloud

No centro da campanha está o uso indevido da tarefa “Enviar e-mail” do serviço Application Integration do Google Cloud, que permite o envio de notificações personalizadas a partir de fluxos de automação. Embora a documentação oficial limite o envio a até 30 destinatários por tarefa, os atacantes conseguiram escalar a operação explorando esse recurso legítimo.

Como os e-mails podem ser enviados para qualquer endereço, os criminosos se beneficiaram do uso de domínios autênticos do Google, conseguindo driblar verificações de DMARC e SPF e aumentando a taxa de sucesso do golpe.

Para reforçar a aparência de legitimidade, as mensagens reproduziam fielmente o visual e a linguagem das notificações oficiais do Google. As iscas mencionavam supostas mensagens de voz ou alegavam que o destinatário havia recebido acesso a arquivos compartilhados, como documentos relacionados ao “4º trimestre”, induzindo o clique em links incorporados.

Cadeia de ataque em múltiplas etapas

A campanha utilizou um fluxo de redirecionamento em várias fases. O processo começava com um link hospedado em storage.cloud.google[.]com, outro serviço confiável do Google Cloud, reduzindo ainda mais a desconfiança do usuário.

Em seguida, o link direcionava para conteúdo servido por googleusercontent[.]com, onde era exibido um CAPTCHA falso ou uma verificação baseada em imagem. Essa etapa funcionava como um filtro contra scanners automatizados, dificultando a análise por ferramentas de segurança, enquanto permitia que usuários reais avançassem.

Após a “validação”, a vítima era encaminhada para uma página falsa de login da Microsoft, hospedada em um domínio que não pertence à empresa, onde as credenciais digitadas eram capturadas pelos atacantes.

Resposta do Google e setores afetados

Após a divulgação do caso, o Google informou que bloqueou as tentativas de phishing que exploravam o recurso de notificação por e-mail do Google Cloud Application Integration e que está implementando medidas adicionais para evitar novos abusos.

A análise da Check Point aponta que os principais alvos da campanha foram os setores de manufatura, tecnologia, finanças, serviços profissionais e varejo. No entanto, também houve registros envolvendo áreas como mídia, educação, saúde, energia, governo, viagens e transporte.

“Esses segmentos dependem fortemente de notificações automatizadas, documentos compartilhados e fluxos de trabalho baseados em permissões, o que torna alertas com a marca Google particularmente convincentes”, concluiu a Check Point. “A campanha evidencia como recursos legítimos de automação em nuvem podem ser explorados para viabilizar phishing em larga escala, sem a necessidade de técnicas tradicionais de falsificação.”

Fonte: The Hacker News