Pesquisadores em segurança da informação revelaram os detalhes de uma campanha de spear-phishing altamente direcionada e de longa duração que utilizou o repositório npm como parte de sua infraestrutura para o roubo de credenciais. A operação envolveu a publicação de mais de duas dezenas de pacotes maliciosos, criados especificamente para enganar profissionais de áreas comerciais e de vendas.

Segundo a empresa de segurança Socket, os atacantes enviaram 27 pacotes npm, associados a seis diferentes aliases de editores, com foco em funcionários de organizações ligadas à infraestrutura crítica nos Estados Unidos e em países aliados. A campanha teria permanecido ativa por cerca de cinco meses.

Pacotes usados como isca de phishing

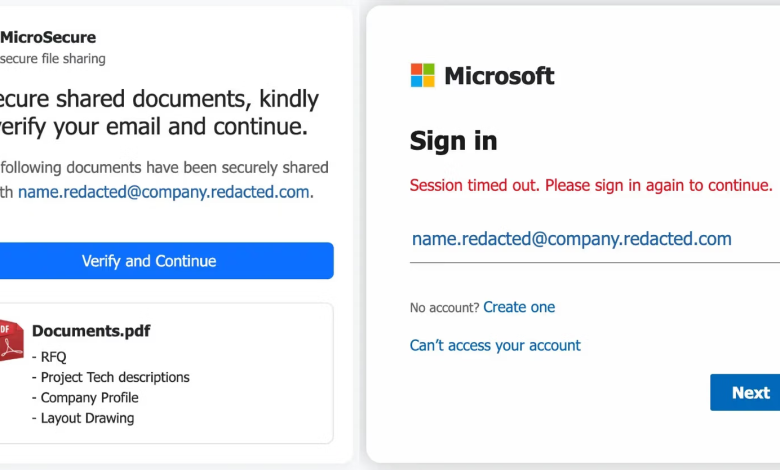

De acordo com os pesquisadores Nicholas Anderson e Kirill Boychenko, os pacotes funcionavam como uma plataforma estável de hospedagem para iscas executadas diretamente no navegador. O conteúdo simulava portais de compartilhamento seguro de documentos e páginas de login da Microsoft, levando ao comprometimento de credenciais de ao menos 25 organizações dos setores de manufatura, automação industrial, plásticos e saúde.

Em vez de induzir a instalação direta das bibliotecas, a estratégia consistia em reaproveitar o npm e suas redes de distribuição de conteúdo (CDNs) como infraestrutura confiável para entregar arquivos HTML e JavaScript maliciosos. Esses conteúdos eram incorporados em páginas falsas e, após a interação da vítima, redirecionavam para telas de login com o endereço de e-mail já preenchido.

Vantagens do uso do npm como infraestrutura

O uso de CDNs de pacotes legítimos oferece benefícios claros aos atacantes, como maior resiliência contra derrubadas e a possibilidade de alterar rapidamente nomes de pacotes e identidades de editores, mesmo após a remoção das bibliotecas. Essa abordagem dificulta a interrupção completa da campanha.

Os pacotes também continham mecanismos avançados de evasão, incluindo bloqueio de bots, detecção de ambientes de análise (sandboxes) e a exigência de interação manual, como cliques ou toques, antes de encaminhar a vítima à infraestrutura de coleta de credenciais. Além disso, o código JavaScript era fortemente ofuscado ou minificado para dificultar inspeções automatizadas.

Técnicas antiforenses e vínculos com AitM

Outro método empregado envolvia o uso de campos de formulário do tipo honeypot, invisíveis para usuários reais, mas comumente preenchidos por rastreadores automáticos. Caso esses campos fossem detectados como preenchidos, o ataque era interrompido, adicionando uma camada extra de proteção contra análise.

A Socket também identificou que os domínios utilizados nos pacotes apresentavam sobreposição com infraestruturas de phishing do tipo adversário-no-meio (AitM), frequentemente associadas ao uso do kit open source Evilginx.

Alvos e origem dos dados

Os pacotes continham 25 endereços de e-mail codificados, ligados a profissionais de vendas, gerentes de contas e representantes de desenvolvimento de negócios em empresas dos setores industrial, de saúde e de cadeias de suprimentos. As vítimas estavam distribuídas por países como Estados Unidos, Canadá, Alemanha, França, Reino Unido, Espanha, Itália, Suécia, Taiwan e outros.

Embora não esteja claro como os atacantes obtiveram essas informações, a Socket levanta a hipótese de que os dados tenham sido coletados a partir de sites de grandes feiras internacionais, como a Interpack e a K-Fair, combinados com técnicas de reconhecimento em fontes públicas da internet. Em diversos casos, os alvos estavam em escritórios regionais, indicando um foco específico em equipes comerciais locais, e não apenas na área de TI corporativa.

Recomendações de mitigação

Para reduzir o risco desse tipo de ataque, especialistas recomendam a adoção de verificações rigorosas de dependências, o monitoramento de solicitações incomuns a CDNs fora de ambientes de desenvolvimento, a implementação de autenticação multifator resistente a phishing e a análise de eventos suspeitos após o processo de login.

Crescente ameaça em repositórios de código

A divulgação ocorre em meio a um aumento contínuo de malwares destrutivos em repositórios populares como npm, PyPI, NuGet Gallery e módulos Go. Esses códigos maliciosos utilizam técnicas como execução retardada e kill switches controlados remotamente para evitar detecção precoce e baixar componentes adicionais usando ferramentas comuns, como wget e curl.

Segundo o pesquisador Kush Pandya, ao contrário de ataques indiscriminados, esses malwares atuam de forma cirúrgica, apagando ativos críticos para desenvolvedores, como repositórios Git, arquivos de configuração, diretórios de código-fonte e artefatos de integração contínua. Muitas vezes, essa lógica maliciosa é incorporada a fluxos de código aparentemente legítimos, executados por ganchos padrão do ciclo de vida, sem que o malware precise ser chamado explicitamente pela aplicação.

Fonte: SOCKET