A transformação digital e a interdependência da tecnologia da informação no funcionamento de empresas e governos criaram um cenário complexo e desafiador, tanto para o funcionamento dos processos interno, de vendas e produtivos, sem contar com a necessidade de processos de inovação ou mesmo de automação do trabalho.

O emprego de tecnologias conectadas com a internet gerou uma nova realidade nas relações entre empresas, governos, assim como alterou os modelos de serviços e produtos.

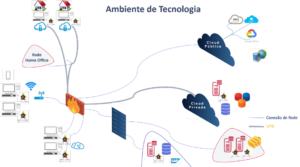

As redes deixaram de possuir ambientes locais, com servidores de arquivos, impressão, correio eletrônico entre outros, para adoção de tecnologias em nuvem, migração para Datacenters, utilização de virtualização híbrida, com redes públicas, locais e privadas, sendo-as interconectadas por VPNs.

A virtualização foi outro fenômeno que aumento o ambiente computacional de empresas e governos, a barreira era a aquisição de hardwares específicos para projetos computacionais, no entanto com a virtualização, com apenas um servidor, pode-se ter diversos servidores pessoais para atendimento a demandas tecnológicas, por obvio aumentando o risco devido a quantidade de servidores na rede.

Este novo horizonte alterado pelo advento das tecnologias em Nuvem ou por Serviços (CIASULLO; LIM. 2022) gerou novas oportunidades de negócios, automação de serviços, relacionamos com vantagem, desafios e novas oportunidades.

A nova conjuntura interligada por sistemas on-line, com ambientes híbridos que vão desde as redes tradicionais (locais) a interligação com nuvens privadas e públicas, criou um contexto, transformando os sistemas que outrora eram centralizados e com poucas variáveis em um modelo complexo, inter-relacionado e heterogêneo. Isto é, uma nova arquitetura tecnológica que por conseguinte gera novas oportunidades e ameaças que são traduzidas atualmente por ataques digitais e vazamento de dados.

Vazamentos de Dados e Controle de Segurança

A quantidade de ambientes locais, consumindo serviços em nuvem, interligações entre redes, sistemas operacionais, virtualização, contêineres etc., geram uma quantidade de registros significativos, assim como aumenta a quantidade de vazamento de dados, não obstante ao controle de segurança.

A figura 01 ilustra os ambientes de ação computacional que vão de ambientes locais (on premises) e seus servidores como ERP, AD, Arquivos e Impressão. As clouds privadas ou ambientes virtualizados em Datacenter, com conectividade direta por meio de links diretos ou VPNs Site2Site. Já os serviços em nuvem pública com sistemas por serviços SaaS (Software como um serviço), PaaS (Plataforma como um serviço) e IaaS (Infraestrutura como um serviço) são elementos que interagem com usuários e sistemas via API, por consumo ou integração para que as empresas possam automatizar e realização ações conforme o seu negócio. O interessante é que cada elemento possui registros (logs) que geram dados de segurança, podem ser utilizados como um controle de segurança e auditoria.

O sistema denominado “Security Observability” é um conceito aplicado ao monitoramento de ameaças atrelados aos ambientes de TI, interconectados aos sistemas distribuídos, microsserviços e nuvem. A reunião de logs de segurança, atrelados a inteligência de vulnerabilidade realiza a avaliação preventiva e preditiva de ameaças digitais.

O vazamento de dados significa na prática que dados saíram da organização sem autorização, tendo-os divulgados na rede pública de computadores, em consequência, afetando a confidencialidade e acarretando infortúnios e prejuízos.

As informações podem ser classificadas ou etiquetadas de acordo com a sua importância, baseada no provável impacto cada organização adota um determinado critério para proteção desses dados (CALDER, MATKINS, 2015).

Os tipos de vazamentos podem ser caracterizados como:

- Social Intencional: ação de pessoas interessadas no vazamento;

- Social por acidente ou desleixo: envio de forma não dolosa ou por descuido;

- Engenharia Social: indução de indivíduos internos que são levados ao erro por meio de manipulação;

- Furto tecnológico de informações: extração direta ou indireta por meio tecnologia que utiliza software para extração e envio aos interessados;

- Espionagem Industrial: tipo de furto de informação para fins específicos que possuem como alvo indivíduos, empresas e governos com o intuito de utilização de informações confidenciais para seus próprios interesses;

- Sequestro de Dados: utilização da extração (furto) com a utilização de tecnologia que realiza a criptografia dos dados e promove a extorsão mediante pagamento para liberação do acesso aos mesmos.

Security Observability

SIEM – Security Information Event Management

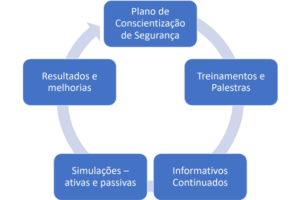

O processo de conscientização dos usuários é um tema fundamental para que se mitigue risco de ataques classificados como “sociais”, já descritos neste texto, em outras palavras quanto mais os indivíduos entenderem as ameaças e os riscos, menor será a possibilidade de fraudes, invasões, coleta de informações, phishing, engenharia social e espionagem industrial.

O ciclo modelo, destacado na figura 05, ilustra um processo de treinamentos, palestras e conscientização que dão suporte para avaliação continuada e testes de conhecimento ou temas que são expostos a maior risco no comportamento dos usuários.

A seguir serão explorados cada etapa do ciclo.

SIEM – Security Information Event Management

DLP – Data Loss Prevention

Plano de Conscientização da Segurança da Informação e Privacidade de Dados

O plano de conscientização passa pelas etapas de trilhas que funcionam como um guia de treinamento e divulgação.

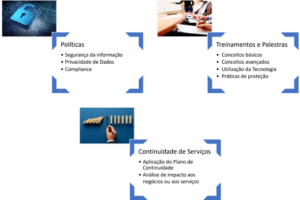

Conforme destacado na figura 06, o primeiro passo, ou mesmo sendo uma premissa para o início do plano, é a avaliação das políticas de segurança e privacidade de dados (LGPD) ao qual todos os usuários deverão ter acesso e estarem conscientes de seus deveres e direitos.

As políticas geram uma formalidade necessária, diminuindo o risco de comportamentos, não obstante, em caso de má fé, que os postulantes saibam das consequências de seus atos. Sem contar o entendimento de ferramentas de monitoramento de segurança da informação, como SIEM1 e DLP2, que possam proporcionar a detecção ativa de um vazamento de dados. A conformidade as leis e regulamentos internos é algo fundamental que seja demostrado e ratificados a todos os usuários.

Os treinamentos e palestras proporcionam a visão básica dos conceitos e de acordo com a trilha as informações relevantes para proteção dos usuários.

A continuidade de serviços são parte do modelo e possuem o intuito de preparar as equipes em caso de indisponibilidade, assim como aplicar os planos de continuidade de negócios.

1 Expressão refere-se ao SIEM (Security Information and Event Management) que é responsável por aglutinar e correlacionar registros dos sistemas para ataques, riscos, atividades e auditorias.

2 DLP (Data Loss Prevention) é caracterizado por um software ou um conjunto de softwares que evitam o vazamento ou mesmo monitoram a perda de dados, proporcionados por violações e transmissões de extração de dados sem autorização.

Plano de Recuperação

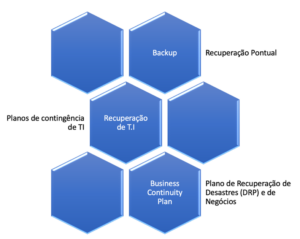

Ameaças como ransomware crescem devido ao modelo industrializado do Ransomware as a Services (RaaS), isto é, novos malware ou Zero Day1 estão se espalhando exponencialmente, tendo assim grande possibilidade de sucesso em ataques cibernéticos.

O impacto do comportamento do Ransomware se traduz no comando e controle, ao qual o atacante instala um Zero Day e compromete os sistemas operativos, assim como também os sistemas de Recuperação.

O Plano de Continuidade de Negócios (Business Continuity Plan), figura 07, geram mais um elemento de proteção, levando em consideração o backup tradicional, plano de recuperação e de continuidade de negócios.

1 A expressão Zero Day (Ameaça de Dia Zero) é uma nova vulnerabilidade desconhecida pelos fabricantes de software, equipamentos, antivírus etc.

Plano de Contingência de TI

O Plano de Contingência de Tecnologia da Informação é um recurso com os seguintes elementos:

- Arquitetura: infraestrutura, banco de dados, sistemas que proporcionem capacidade de contingência e retorno rápido de um ambiente comprometido;

- Cloud Pública e Privada: utilização do ambiente de Cloud Computing como meio de continuidade em caso de um evento grave;

- Alta Disponibilidade: ambientes com redundâncias ou capacidade de retorno rápido, no prisma que vai desde o hardware, software e serviços de Cloud.

- Backup e Restauração: ambientes que proporcionem cópias de segurança e com possiblidade de restauração rápida para reparação parcial ou total de sistemas.

- Política de Contingência de TI: documento que descreve o plano, com pilares e fundamentos como base a ser seguida pelas equipes técnicas.

- Procedimentos e Instruções de Trabalho: documentos que suportam as equipes e realizem os preceitos descritos na política.

- BIA (Business Impact Analysis): documento (análise de impacto nos negócios) que ratifica o impacto ao negócio em caso de ausência de serviços ou da produção, assim dizendo, a inatividade das operações corporativas ou de instituições que levam em conta o plano de execução em caso de indisponibilidade.

Plano de Continuidade do Negócio ou BCP (Business Continuity Plan)

O Plano consiste em ações técnicas, administrativas e estratégicas para que o negócio não seja impactado por ameaças ou mesmo inviabilize a sua continuidade. Já os planos tradicionais tratavam de ameaças como desastres naturais ou atreladas a riscos físicos, não obstante a elementos como terrorismo e sabotagens.

O Plano é uma ferramenta importante e estratégica, não apenas para a contingência, emergência ou desastre, todavia, torna-se um diferencial competitivo, sendo por conseguindo reconhecido por investidores e clientes. A seguir segue partes desse:

- Plano de Recuperação de Desastres (Disaster Recovery Plan –DRP): ações associadas ao Plano de Recuperação de Tecnologia, somado com as áreas de negócios para que a empresa possa continuar suas operações

- Classificação de Ativos: identificação de ativos críticos para priorização, tanto para proteção, assim como a sua recuperação.

- Uso de Recursos Durante a Indisponibilidade: mitigação das perdas no uso da contingência.

- Processos Empresarial: mapeamento dos processos e que estejam no Plano de Contingência e Recuperação.

Senhas e Credenciais

A abundância de sistemas e serviços sempre requer um login (nome do usuário) e uma senha, se antes tínhamos poucos sistemas, hoje a quantidade de portais / aplicativos gerou uma enorme quantidade de credenciais, logo criando um problema bem “comum”: Lembrar de tudo isto!

Outro desconforto é a complexidade, incluso o duplo fator de autenticação1, geram o descontentamento pela dificuldade de uso com: caracteres especiais/ letra maiúscula e quantidade mínimas caracteres. Não obstante, as ações dos usuários para recordação destas se tornaram um novo risco, afinal a “lembrança de todas as senhas” criaram uma grande barreira, levando-os a utilizar o que há disponível: as chaves “gravadas” em planilhas e/ou documentos no Microsoft Word, ou mesmo estas são repetidas em todos os sistemas e alguns chegam até a anotar em cadernos ou post-id.

Um dos maiores fatores de riscos, de fato, são relacionadas as Senhas; esta “porta” gera a oportunidade ou mesmo a “certeza” de que o crime cibernético “vale a pena”, no fim das contas o atacante sabe que é “fácil” descobrir ou tentar (via software) saber a senha de outrem, facilitando as invasões aos sistemas, fraudes, roubo de identidades, entre outros crimes digitais.

A utilização de cofres de senha atrelado a conscientização dos riscos se torna um excelente sistema de proteção aos acessos indevidos.

A utilização de MFA (Multi Factor Authentication) ou Múltiplo fato de autenticação auxilia e protege contra furto de identidades. Em resumo é proporcionar mais uma camada de checagem sobre o acesso a um sistema, como uma contrassenha por e-mail ou a utilização de sistemas de Token2 para validação do acesso.

Zero Trust – Confiança Zero

Dado o cenário de alto risco, com diversas invasões e sequestros de dados, atrelado ao aumento exponencial de vazamento e falhas em sistemas. O conceito de não confiança, aplicado as camadas de segurança é hoje um tema altamente discutido no mercado de segurança da informação, sendo o mais adequado o modelo: Confiança Zero ou Zero Trust

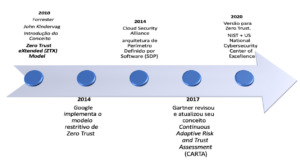

A ideia nasceu pela publicação do artigo do analista da Forrester3 John Kindervag, em 2010, introduziu o termo “Zero Trust” em seu paper: “No More Chewy

1 Os duplos fatores de autenticação via de regra são os mecanismos de confirmação via celular ou e-mail, justamente para “evitar”que alguém utilize o sistema no lugar do usuários.

2 Token são softwares que geram códigos dinâmicos e sincronizados para autenticação, comumente usados por aplicativos bancários.

3 A Forrester é uma empresa norte-americana de pesquisa de mercado que presta assessoria sobre o impacto existente e potencial da tecnologia e segurança da informação.

O próximo passo veio em 2014, pela Google, que iniciou a aplicação prática dentro de suas operações / redes, tendo como base a restrição de acesso ou remoção de acessos a rede de produção. Tal ação influenciou fortemente o setor com uma série de artigos documentando sua implementação interna e inovadora.

No mesmo ano, 2014, a Cloud Security Alliance apresentou a arquitetura de Perímetro Definido por Software (SDP – Software Defined Perimeter), que fornecia uma especificação concreta para um sistema de segurança compatível com Zero Princípios de confiança.

Já em 2017, empresas de segurança começaram utilizar o modelo e este foi ratificado pelo Gartner que revisou, incluindo-o no CARTA (Continuous Adaptive Risk and Trust Assessment) – Avaliação de Confiança e Risco Adaptável Contínuo, que possui princípios em comum.

Em 2020, a ênfase de toda a indústria em Zero Trust continuou, com o NIST (National Institute of Standards and Technology) associado com US National Cybersecurity Center of Excellence dos EUA, lançam uma publicação dedicada a Arquitetura Zero Trust.

O Zero Trust continua a evoluir à medida que fornecedores e empresa venham adotar e implementar os conceitos, reconhecendo-o como uma mudança fundamental na abordagem da segurança da informação.

Conclusão

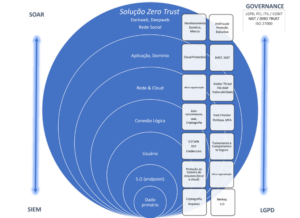

O processo de proteção e segurança da informação e privacidade de dados pessoais nos leva ao entendimento em camadas, destacada na figura 09, com a adoção do conceito de Zero Trust partindo do dado primário até o ambiente externo denominado Deep e/ou Darkweb.

O dado primário está no nível de arquivos e nos sistemas operacionais, tanto para estações de trabalho como para servidores em rede. Em seguida temos os sistemas operacionais que são fontes de vazamento e invasões, sem contar o comportamento do usuário. As conexões lógicas propiciam redes de comunicações locais, remotas ou via serviços de Cloud Privadas e Públicas, atreladas as aplicações e sistemas, não obstante interconectados e com necessidade de proteção.

Por fim, o ambiente externo que se pode ser avaliado pelo interesse de grupos ou pessoas ou mesmo que na ação proativa de monitoramento de marcas, antifraude, de pessoas (redes sociais) e vazamentos pretéritos de dados.

As tecnologias e boas práticas para proteção sugeridas:

- Emprego de boas práticas e modelos como destacados nas normas da ISO 27.000;

- Conformidade com a LGPD;

- Aplicações de Políticas de Segurança e Privacidade de Dados

- Programa de Conscientização e comportamento seguro;

- Aplicação de Programas de Recuperação de Destrates e Continuidade de Negócios;

- Teste de Backups

- Auditoria Interna e Externa;

- Criptografia de Sistemas de Arquivos e Backup;

- Sistemas de Restauração de Cópias de Segurança;

- Antivírus;

- Data Loss Prevention ou Sistema de Prevenção de Perdas/Vazamento de Dados;

- Micro segmentação com SDP Software Defined Perimeter (perímetro definido por software);

- Controle de Acesso à Rede (Network Access Control);

- Identity and Access Management (IAM) ou Gerenciamento de Acesso e Identidade;

- Uso de autenticação multifatorial (MFA- Multi Factor Authentication);

- Emprego de Firewalls com WAF (Web Application Firewall);

- Uso de DAST (Dynamic Application Security Testing – Teste de Segurança de Aplicações Dinâmica)

- No desenvolvimento a execução de SAST (Static Application Security Testing – Teste de Segurança de Estático em Aplicações e Códigos)

- Monitoramento antifraude, deep e Darkweb.

A utilização da visão em camadas, as entidades Governamentais e Privadas podem direcionar os seus investimentos de acordo com o maior grau de risco e limitações orçamentárias, todavia, recomenda-se que os temas de comportamento, conformidade com a LGPD e as camadas mais elementares sejam o foco de qualquer organização.