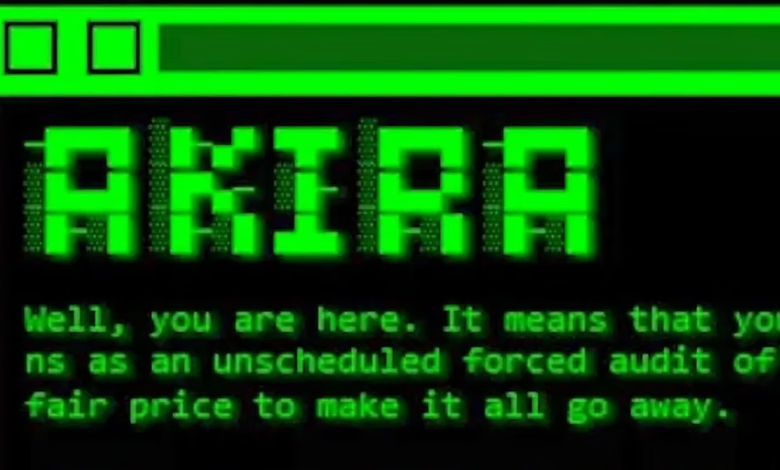

Agências governamentais dos Estados Unidos e da Europa divulgaram nesta quinta-feira uma atualização importante sobre o grupo hacker Akira, responsável por uma série de ataques de ransomware desde 2023. A nova versão do alerta — inicialmente publicada em abril de 2024 — amplia a lista de táticas, técnicas e vulnerabilidades exploradas pelos criminosos, além de destacar o impacto financeiro significativo causado pela operação.

Segundo o comunicado, até o final de setembro o Akira já havia acumulado mais de US$ 244 milhões em pagamentos de resgate, tornando-se um dos grupos de ransomware mais lucrativos da atualidade. “O Akira não apenas rouba dinheiro — ele paralisa sistemas que sustentam hospitais, escolas e empresas”, afirmou Brett Leatherman, diretor assistente da Divisão Cibernética do FBI. “Por trás de cada rede invadida, há pessoas e comunidades diretamente afetadas.”

A atualização teve colaboração do FBI, Departamento de Defesa, Departamento de Saúde e Serviços Humanos dos EUA, assim como da Europol e de autoridades da França, Alemanha e Holanda. Os ataques do Akira têm como alvo setores como manufatura, educação, TI e saúde — atingindo desde pequenas companhias até infraestruturas críticas.

Entre os vetores de acesso inicial mais explorados, o grupo costuma atacar soluções VPN, especialmente produtos da SonicWall, seja por roubo de credenciais ou pela exploração de falhas como a CVE-2024-40766. Em outras situações, o Akira utiliza credenciais comprometidas obtidas por initial access brokers, ataques de força bruta ou password spraying com ferramentas como SharpDomainSpray. Após comprometerem uma rede, os operadores abusam de softwares de acesso remoto — como AnyDesk e LogMeIn — para camuflar sua atividade. Em alguns casos, equipes de resposta relataram que os hackers chegaram a desinstalar soluções de EDR.

O FBI também destacou a velocidade das ações: em alguns ataques, os invasores exfiltraram dados em menos de duas horas após o comprometimento inicial, demonstrando alto nível de automação e eficiência. O alerta inclui ainda recomendações específicas para escolas K-12, frequentemente impactadas pelo ransomware.

As autoridades reforçam que o Akira possui conexões com o extinto grupo Conti, um dos coletivos de ransomware mais ativos antes de ser dissolvido no início da guerra na Ucrânia. Embora o FBI afirme não haver evidências de vínculos diretos com o governo russo, Leatherman reconheceu que atores ligados ao Conti atuavam anteriormente na Rússia e que os membros do Akira podem estar distribuídos globalmente, dentro do modelo de afiliados típico dessas operações.

Pesquisadores já haviam apontado semelhanças significativas entre o código-fonte do Akira e o do Conti, e análises de blockchain revelam transações que conectam carteiras usadas pelos dois grupos.

O grupo continua ativo e, recentemente, reivindicou um ataque à BK Technologies — empresa da Flórida responsável pela fabricação de rádios utilizados por órgãos de defesa dos EUA e dezenas de departamentos de polícia e bombeiros. Os criminosos roubaram dados sensíveis e informações de colaboradores. Além disso, o Akira assumiu ataques contra a Universidade Stanford, o Zoológico de Toronto, um banco estatal da África do Sul, a corretora London Capital Group e várias outras instituições de grande relevância global.