Pesquisadores de segurança cibernética da empresa eslovaca ESET descobriram uma nova e sofisticada variante de ransomware, denominada HybridPetya. Inspirado nos infames Petya e NotPetya, o malware se destaca por sua capacidade de ignorar o mecanismo de inicialização segura (UEFI Secure Boot), aproveitando a vulnerabilidade CVE-2024-7344, já corrigida pela Microsoft.

As primeiras amostras do HybridPetya foram registradas na plataforma VirusTotal em fevereiro de 2025. O ransomware foca na criptografia da Tabela Mestra de Arquivos (MFT), essencial para o gerenciamento de arquivos em partições NTFS. Sua inovação principal é comprometer sistemas baseados em UEFI, instalando um aplicativo EFI malicioso na partição do sistema.

Como o HybridPetya Funciona

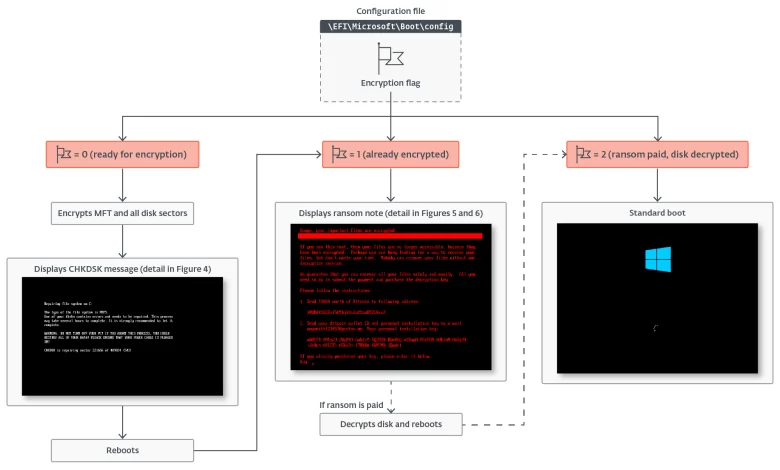

O malware opera em duas frentes: um instalador e um bootkit. O instalador implanta o bootkit, que gerencia a criptografia e o status do sistema. Sua ação ocorre em três fases:

-

Criptografia: O bootkit inicia criptografando arquivos de inicialização e todas as partições NTFS, enquanto exibe uma falsa mensagem de verificação de disco (CHKDSK) para enganar o usuário.

-

Pedido de Resgate: Se o disco já estiver criptografado, é exibida uma nota de resgate solicitando US$ 1.000 em Bitcoin, com campo para inserir a chave de descriptografia após o pagamento.

-

Descriptografia: Com a chave correta, o bootkit recupera arquivos legítimos a partir de backups e solicita reinício do computador.

Exploração da Vulnerabilidade UEFI

O HybridPetya utiliza a falha CVE-2024-7344 no aplicativo UEFI “reloader.efi”, permitindo que o malware ignore as verificações de integridade da inicialização segura. O instalador altera os bootloaders, forçando a Tela Azul da Morte (BSoD) e garantindo a execução do bootkit no próximo início do sistema. A Microsoft corrigiu essa vulnerabilidade em janeiro de 2025.

Diferentemente do NotPetya, o HybridPetya possibilita que hackers recuperem a chave de descriptografia, mas até o momento não há registros de ataques em larga escala, indicando que pode ser uma prova de conceito (PoC).

Contexto de Ameaça

O HybridPetya é o quarto caso público de um bootkit UEFI ou PoC capaz de burlar o Secure Boot, juntando-se a nomes como BlackLotus, BootKitty e Hyper-V Backdoor PoC. A descoberta reforça que, embora o UEFI seja uma camada de proteção robusta, os hackers continuam buscando vulnerabilidades para ataques mais sofisticados.