Pesquisadores identificaram uma campanha de ataque autopropagável que afetou pelo menos 187 pacotes NPM, conhecida como “Shai-Hulud”. O malware, que funciona como um worm, se espalha automaticamente entre pacotes, comprometendo até mesmo repositórios de empresas de segurança, incluindo a CrowdStrike.

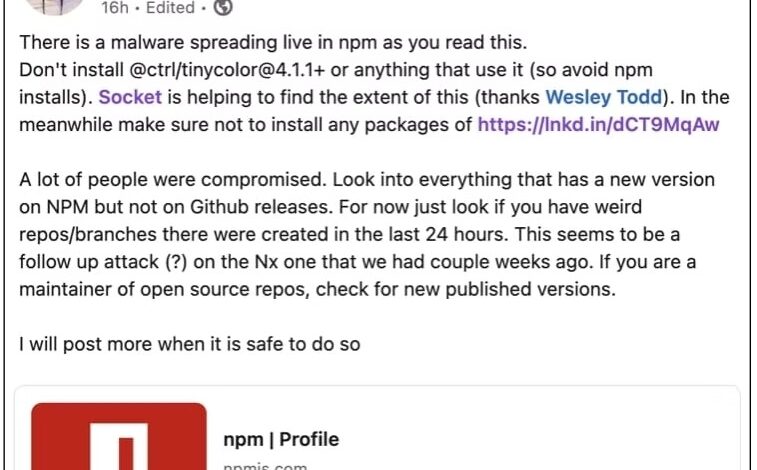

O incidente começou com o pacote @ctrl/tinycolor, um dos mais populares do NPM, com mais de 2 milhões de downloads semanais. A vulnerabilidade foi inicialmente detectada pelo engenheiro de software Daniel Pereira, que tentou alertar o GitHub sem sucesso, destacando a dificuldade em comunicar falhas críticas em grandes repositórios públicos.

A investigação, conduzida por empresas especializadas em segurança da cadeia de suprimentos, como Socket, Aikido e StepSecurity, confirmou a presença do malware em diversos pacotes. A CrowdStrike relatou que alguns de seus pacotes foram afetados, mas seu sensor principal, Falcon, não sofreu comprometimentos, garantindo a proteção de seus clientes.

Mecanismo de Autopropagação e Roubo de Dados

O malware “Shai-Hulud” atua alterando arquivos package.json, injetando o script malicioso bundle.js e republicando os pacotes, infectando novos alvos automaticamente. Ele utiliza a ferramenta legítima TruffleHog para vasculhar os sistemas em busca de tokens, credenciais de desenvolvedor e credenciais de nuvem, criando fluxos de trabalho maliciosos no GitHub Actions e enviando informações sensíveis para um endpoint remoto.

O nome da campanha faz referência aos vermes gigantes da saga “Duna”, de Frank Herbert, refletindo a natureza de propagação do ataque. Segundo pesquisadores da Socket, Kush Pandya e Peter van der Zee, a escolha do nome evidencia a intencionalidade dos invasores.

Fragilidade da Cadeia de Suprimentos e Ação Necessária

O ataque ocorre em um momento de crescente ameaça à segurança cibernética, como evidenciado pelo ataque “s1ngularity”, que comprometeu mais de 2.180 contas no GitHub no mesmo mês. Especialistas levantam a hipótese de que Shai-Hulud pode ter ligação com os mesmos hackers responsáveis pelo s1ngularity.

Pacotes populares como chalk e debug também foram afetados, demonstrando a vulnerabilidade da cadeia de suprimentos de software. Um único pacote comprometido pode gerar efeitos em cascata, expondo projetos e dados sensíveis.

Empresas como o Google confirmaram que seu código-fonte Gemini CLI não foi comprometido, mas orientaram os usuários a auditar seus sistemas e rotacionar credenciais.

A recomendação para desenvolvedores é clara: proteger pipelines de software, auditar ambientes em busca de sinais de comprometimento, rotacionar segredos e tokens de CI/CD, e fixar dependências em versões confiáveis para reduzir riscos de ataques futuros.