Colunistas

Tendência

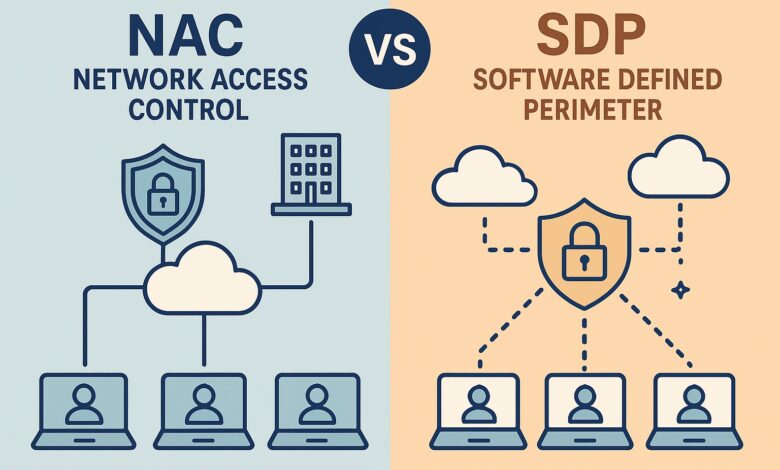

Comparação entre NAC (Network Access Control) e Perímetro Definido por Software SDP (Software Defined Perimeter)

Por Andrey Guedes

Os conceitos de Zero Trust se baseiam na premissa que nenhuma rede é confiável, logo os modelos de zonas de Firewalls com redes confiáveis e não confiáveis vem sendo questionada por um novo mecanismo: a micro segmentação, ao qual cada conexão é ponto a ponto entre cliente servidor e elementos pertencentes a rede.

Dentro deste contexto, há duas arquiteturas que possibilitam o controle de rede, NAC (Network Access Control) e o definido por software SDP (Software Defined Perimeter), tendo ambas o intuito de controlar os acessos entre as partes, cliente servidor ou servidor para servidor, respectivamente.

A seguir segue o comparativo entre ambas as tecnologias, incluso as empregadas em Cloud e comparativamente com os pilares de segurança.

1- NAC – Network Access Control (Controle de Acesso a Rede)

NAC – Network Access Control – solução embarcada em rede para definir e implementar uma política de segurança a endpoint pré-admissão e controles pós-admissão de elementos (usuários e dispositivos) para uso dos serviços da rede. Componentes:

• Requerentes (Supplicant) e endpoints,

• Network Access Devices – Dispositivos de Rede como Switches

• Network Access Server – Servidor de Acesso

• Access Point

• Radius

• 802.1x

• Single Sign-on (SSO)

Os serviços são:

• Acesso a VLANs automatizado

• Acesso aos Servidores de Rede via automação a credenciais

• Atributos de controle de VLAN

• Atribuição e controle de novos servidores

• Integração de controle de acesso a rede cabeadas e WI-FI

• Autenticação de dispositivos

• Ações conjuntas com os Firewalls (perímetros tradicionais)

2- SDP – Software Defined Perimeter (Perímetro Definido por Software)

Software Defined Perimeter – solução que converge os serviços de conexão, autenticação e controle do modelo tradicional da rede para a camada de software. As suas funções são:

• Perímetros para cada usuário

• Autorização por meio de Cloud

• Controle de acesso e autenticação

• Facilidade de Regras de conexão intra-software

• Eliminação de Regras nos Firewalls

• Ajuste dinâmicos para Servidores, Serviços, Cloud e Usuários

• Aplicação de políticas para diversos ambientes e arquiteturas

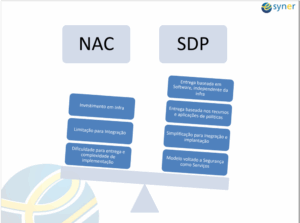

3- NAC versus SDP

Os pilares para comparação entre os dois conceitos estão relacionados aos aspectos:

i. BYO – Bring Your Own device – dispositivos não pertencentes como ativos da empresa e que se conectam indiretamente a redes empresariais, privadas ou públicas.

ii. Compliance – atendimento ao regulatório, governança corporativa, regras de segurança da informação e privacidade de dados e a LGPD.

iii. Defesa – micro segmentação – divisão de perímetros por usuários e grupos, com diminuição do risco a ataques e vulnerabilidades

iv. Cloud – emprego do controle de conexões entre redes internas, Cloud privadas e públicas.

v. Hardware – diminuição da quantidade de Hardwares para proteção e interconexões de redes como VPNs

3.1 – BYO – Bring Your Own device

Os funcionários e colaboradores utilizam seus próprios dispositivos, como smartphones, nas redes e integrados aos computadores das empresas.

Desafios:

• Garantir que haja autorização e permissão para acesso aos recursos empresariais

• Acesso a rede de maneira segura e com baixa capacidade de ameaça aos demais dispositivos e servidores

• Uso de sistemas corporativos e integrados a este tipo de dispositivo

NAC

Visibilidade dos dispositivos na rede

Validação dos perfis via atributos dos dispositivos

Autenticação via 802.1x

Controle rígido e apontamento automático de VLAN

Visibilidade dos dispositivos na rede

Validação dos perfis via atributos dos dispositivos

Autenticação via 802.1x

Controle rígido e apontamento automático de VLAN

SDP

Visibilidade dos dispositivos por recurso que acessa a rede

Validação de dispositivos e usuários via atributos dinâmicos

Autenticação por meio do sistema de integração e identidade

Controle garantido pelo perímetro de Software

Visibilidade dos dispositivos por recurso que acessa a rede

Validação de dispositivos e usuários via atributos dinâmicos

Autenticação por meio do sistema de integração e identidade

Controle garantido pelo perímetro de Software

3.2 – Compliance

Atendimento a legislação e regulamentação, assim como estar conforme as políticas de segurança da informação.

Desafios:

• Mapeamento de usuários e acesso a redes, com perfis de acesso e controle de atividades

• Validação do tempo de uso e relatório de dados

• Demonstrativo de controles e gerenciamento de segurança da informação

• Proporcionar segmentação e validação para atendimento padrões de mercado

• Possibilitar a capacidade de atendimento aos itens da LGPD

NAC

Validação de acesso de usuários e dispositivos, com bloqueio de usuários não autorizados

Relatórios de automatizados para cumprimento do compliance

Integração com SIEM, mapas por IPs, usuários etc.

Controle de regras por VLAN e seguimento

SDP

Usuários e dispositivos são avaliados antes do acesso, bloqueio por recursos de serviços

Visão completa do histórico de permissão, não apenas por IP, mas por conexão

Centralização dos usuários, por política segmentada

Redução do Escopo de auditoria por meio do controle de acesso

3.3 – Defesa

Redução de ataques laterais, prevenção contra ransomware, vazamento de dados, proteção a tentativa de reconhecimento e comando/controle, assim como avaliação de ameaças zero day.

Desafios:

• Proteção as aplicações

• Balanceamento de segurança, eficiência de negócios, IoT etc.

• Integração com parceiros e demais sistemas, com segurança

• Avaliação do encadeamento de ataque via Cyber Kill Chain

• Possibilitar a capacidade de atendimento aos itens da LGPD

NAC

Aplicação de medidas via VLANs e perímetros tradicionais

Gerenciamento de Conexões externas via VPN – complexo

Usuários utilizando IPSec para VPNs

Quarentena de dispositivos suspeitos

SDP

Garantia de segurança a aplicações, usuários e acesso a rede

Gerenciamento simplificado de conexões

Segurança sem a necessidade de VPN

Automação de ajustes de segurança

Flexibilidade para resposta a detecção de ameaças

3.3 – Cloud – Aceleração

Aceleração das integrações intra redes, possibilitando o uso de redes locais, cloud privadas e públicas.

Desafios:

• Proteção dos perímetros de redes com a Cloud

• Ter a certeza de que novos serviços terão gerenciamento escalonado.

• Redução de custos

• Velocidade para alterações com pouco impacto na arquitetura e aos usuários

NAC

VLANs direcionadas a máquinas virtuais, complexidade no gerenciamento

NAC não disponibiliza e aplica políticas dinamicamente aos servidores

Os serviços IaaS não são integrados pela extensão de VLANs e integração das redes de Cloud

SDP

Integração de Servidores dinamicamente com aplicações de políticas, sem a necessidade de ações em infraestrutura

Gerenciamento simplificado de conexões, com aplicação de políticas dinamicamente.

Controle de acesso a ambientes IaaS e redes privadas

Consistente modelo de aplicação de política e gerenciamento

3.3 – Infra

Utilização do modelo por software para substituição de sistemas embarcados por hardware, estes utilizados para gestão de usuários.

Desafios:

• Proteção focada nos usuários e dispositivos

• Diminuição da quantidade de infraestrutura e uma arquitetura não escalável

• Redução de custos

• Utilização de modelo que dão foco as reais aplicações, retornando os firewalls para a função de perímetro geral

• Redução de VPNs

NAC

VLANs utilizadas como sistema de controle de perímetro

Não há integração com os demais hardwares para orquestração de políticas

Complexo sistema de automação

Continuidade do modelo de conexão por VPN, L2L e C2L

SDP

Integração de Servidores dinamicamente com aplicações de políticas, sem a necessidade de ações em infraestrutura

Gerenciamento simplificado de conexões, com aplicação de políticas dinamicamente para sistemas diversos e usuários

Controle de políticas e segurança simplificado

Não utilização de VPN e redução de sistemas e hardwares na infraestrutura, possibilitando home office seguro etc.

Por fim, na figura comparativa entre NAC e SDP nota-se que o uso de software para o controle de Zero Trust possibilita maior escalabilidade e com menor complexidade no emprego de diversos protocolos.